Azure VPNとvNetピアリングについて

Azure仮想ネットワーク(以下vNetと書く)と他のネットワークを接続するには、以下の3つの手段があります。

- 仮想ネットワークピアリング(以下vNetピアリングと書く)

- VPN接続(VPN Gateway)

- ExpressRoute

vNetピアリングは、Azureの仮想ネットワーク間で使える接続です。インターネット経由せず(MS内部のバックボーンネットワーク経由)、vNet間の接続ができます。

VPN 接続はIPSec(暗号化プロトコル)による安全な接続です。vNet間、オンプレミスとvNet間、P2SのVPN接続が可能です。

ExpressRouteはネットワークベンターのWANを使用し手構築される専用線です。一部ネットワークベンターの依存があります。

※ExpressRouteはベンター依存があるため、ここで詳細な説明は行いません。

※本記事では、Azure VPNとvNetピアリングについての説明や比較を記載するものとします。

参考:仮想ネットワークのよくある質問

vNetピアリング

特徴&制限

-

ピアリングは2種類ありますが、設定に変わりはないので、特に気にする必要はありません。

- ピアリング:同リージョンのvNet間接続

- グローバルピアリング:リージョンの違うvNet間の接続

-

特徴

- ピアリングする二つのvNet間は直接通信可能

- 帯域が広く、ラグは少ない(同じリージョンの場合、仮想ネットワーク内部と同じ速度は出る)

- 通信のスループットの制限は仮想マシンサイズによる制限以外はありません

- 接続するvNetは、サブスクリプション、AADテナント、デプロイモデル(ASM:クラシック,ARM)、リージョンを跨ぐことが可能

- ピアリング作成時、vNet内のリソースにダウンタイムは発生しない

- ピアリングの通信はMSのバックボーンネットワーク(内部ネットワーク)を経由する、インターネットには出ない(Gatewayも不要)。

- ピアリングする仮想ネットワーク間の通信は暗号化されない

- 内部ネットワーク経由するため、暗号化も不要

- NSGで通信制限可能

- オンプレミスと(仮想ネットワークゲートウェイで)接続しているVNetとピアリングすることで、オンプレミスへの接続も可能

- 接続に推移性はない

-

制限

- vNet間の接続のみに使用可能

- ピアリングする二つのvNetのネットワークレンジは重複不可

- BasicサイズのLoadbalancer はサポートしない(SLA保証しないLB)

- AKSのLBはstandard サイズなので、影響ない

- ピアリングの双方向で、それぞれ通信費用が発生する

- その他詳細な制約

ピアリングの推移性について

【2021/02/08更新】

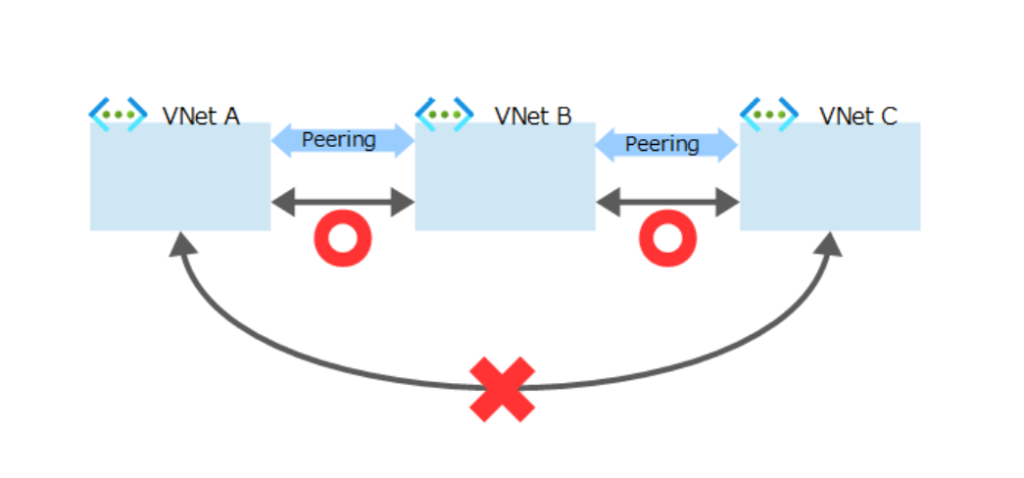

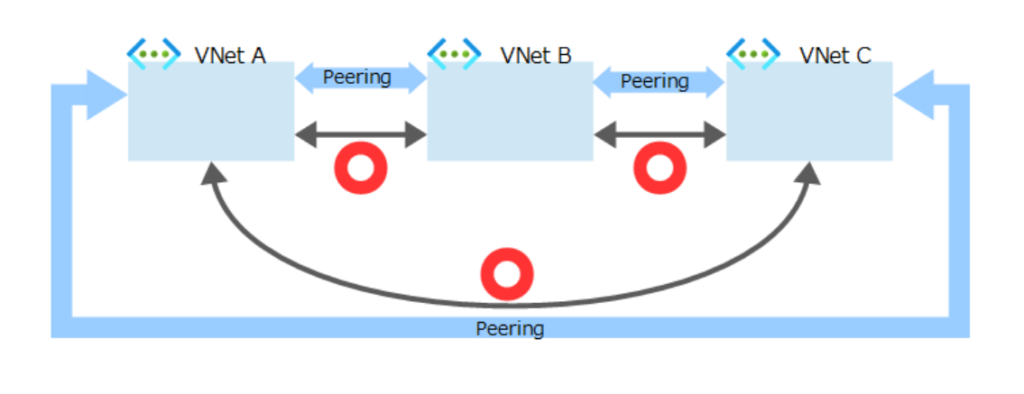

仮想ネットワークピアリングは、推移性がありません。

何を言っているかがパッとしないかもしれませんので、例で説明します。

仮想ネットワークA、仮想ネットワークB、仮想ネットワークCがあるとします。

仮想ネットワークAと仮想ネットワークBが相互ピアリングをしています。

仮想ネットワークBと仮想ネットワークCが相互ピアリングをしています。

このパターンですと、以下の図のように、AとB、BとCの相互通信はできますが、AとCは通信できません。

AとCを通信させるには、AとCに相互ピアリングをする必要があります。

ゲートウェイ転送について

【2021/02/08更新】

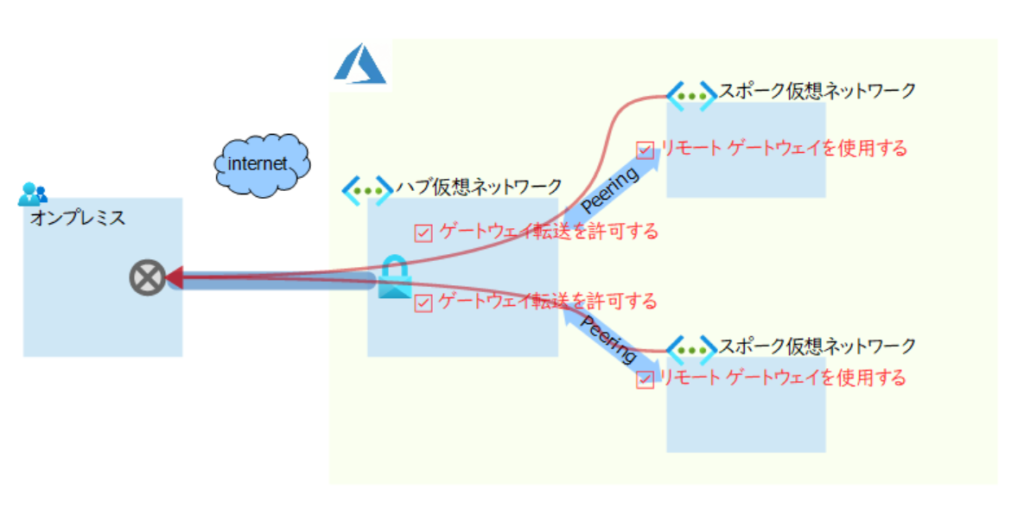

ピアリングの特徴に「オンプレミスと(仮想ネットワークゲートウェイで)接続しているVNetとピアリングすることで、オンプレミスへの接続も可能」と記載しています。

これはゲートウェイ転送機能によって実現しています。これはオンプレミスと接続している仮想ネットワークをハブ仮想ネットワークにして、ピアリング先の仮想ネットワークと仮想ネットワークゲートウェイを共有する機能です。

ゲートウェイ転送を有効するには、オンプレミスのネットワークに対するゲートウェイ接続をデプロイしたハブ仮想ネットワークで、「ゲートウェイ転送を許可する」オプションを構成します。また、すべてのピアリング仮想ネットワークで「リモート ゲートウェイを使用する」オプションを構成します。

ざっと以下のようなイメージです。

この設定によって、個々の仮想ネットワークからオンプレミスと接続しなくても、オンプレミスと通信を可能にすることができます。

※注意:スポークネットワークのピアリングで「リモート ゲートウェイを使用する」オプションを有効にする場合は、スポーク仮想ネットワークに仮想ネットワーク ゲートウェイをデプロイすることはできなくなる。

構築について

ピアリング接続の仮想ネットワーク両方の「ピアリング」設定項目にて、向こうのvNet(ResourceID)を指定することで、接続する。

※ 両方のネットワークにそれぞれ設定が必要なので、ご注意ください。

【2021/02/08更新】

構築手順は公式ドキュメント の手順を参考にしていただければと思います。

VPN接続

特徴&制限

-

特徴

- vNetからvNet、vNetからオンプレミス(サイト間)の接続が可能

- どちらでもIPsec/IKEを使った、セキュアなトンネルで通信する

- vNet間はバックボーンネットワーク経由

- ローカルネットワークゲートウェイの構築方法が違う

- vNet間:自動構成、自動メンテナンス(vNetアドレス空間変更の場合)

- サイト間:手動構成、手動メンテナンス(vNetアドレス空間変更の場合)

- どちらでもIPsec/IKEを使った、セキュアなトンネルで通信する

- vNetからvNetの場合、サブスクリプション、リージョンを跨ぐことが可能

- 仮想ネットワークゲートウェイの作成が必要

- vNetからvNetは、両vNetに仮想ネットワークゲートウェイの作成が必要

- パブリックIPリソースの作成が必要

- vNetからvNetは、サブスクリプション、リージョンを跨ぐことが可能

- ただ、同じAADテナントに関連付ける必要がある

- 通信速度は、ゲートウェイのSkuによって決まる

- vNetからvNet、vNetからオンプレミス(サイト間)の接続が可能

-

制限

- リージョンやサブスクリプション跨ぐ場合、同じAADテナントに関連付けが必要

/27(以上IP空間)のGatewaySubnetという名前のサブネットを作成する必要がある(仮想ネットワークゲートウェイの作成時、自動作成も可能)- 課金量 = 下り通信費用 + Gatewayの利用料金

- 同リージョンのvNet間VPNは双方向の通信無料。

構築について

事前準備:

- vNet

- 仮想ネットワークゲートウェイを作成する必要がある

/27(以上IP空間)のGatewaySubnetという名前のサブネットを作成する必要がある

- オンプレミス

- ルートベースのルータ

が必要を推奨する(ネットワーク設定)

- ルートベースのルータ

【2021/02/08更新】

構築手順は公式ドキュメント の手順を参考にしていただければと思います。

vNet間接続:VPNとピアリングの簡単比較表

| No. | 項目 | ピアリング | VPN | 備考 |

|---|---|---|---|---|

| 01 | vNet以外との接続 | ✖ | 〇 | - |

| 02 | サブスクリプション跨ぐ接続 | 〇 | 〇 | - |

| 03 | リージョン跨ぐの接続 | 〇 | 〇 | - |

| 04 | インターネット経由 | ✖ | 〇※ | ※IPsec/IKEでセキュアな通信となる |

| 05 | 通信の暗号化 | ✖※ | 〇 | ※インターネット経由しないため、暗号化は必要ない |

| 06 | 通信速度 | 〇 | - | |

| 07 | 設定難易度 | 〇 | △ | - |

| 08 | 利用料金 | 〇 | △ | - |

| 09 | 接続双方IPレンジの重複 | ✖ | ✖ | - |

| 10 | 仮想ネットワークレンジ拡張 | △※ | 〇 | ※一旦ピアリングを外す必要がある |

| 11 | 仮想ネットワークゲートウェイ | ✖ | 〇 | - |

【2021/02/12更新】

※ちなみに、ExpressRouteは接続双方IPレンジは重複可能ですが、推奨されていません。ExpressRouteでも重複しないように設計してください。(重複した場合、ルーティングできないと思う)

【2021/02/08更新】表の04,05,06,11

最後に

以上、Azure VPNとvNetピアリングに関するよく利用されそうな情報でした。

今後設計する時に、これはよく使うなという情報が見つかったら、更新していく予定です。

内容がもしお役に立てたら、嬉しいです。

ここまで読んでいただいて、お疲れ様でした。

参考サイト

【2021/02/08更新】

コメント