最近、Azureテナント間(異なるAAD)の仮想ネットワークのピアリングを構築する機会がありました。

多少ハマってたところもあったので、同じことをしようとする方の時間節約でもできればいいなと思って、

設定方法を書いていこうと思います。

※ 以前の記事で、VPNとピアリングを比較しながら、ピアリングの特徴も書かれていますので、興味のある方はご参考いただければと思います。

概要

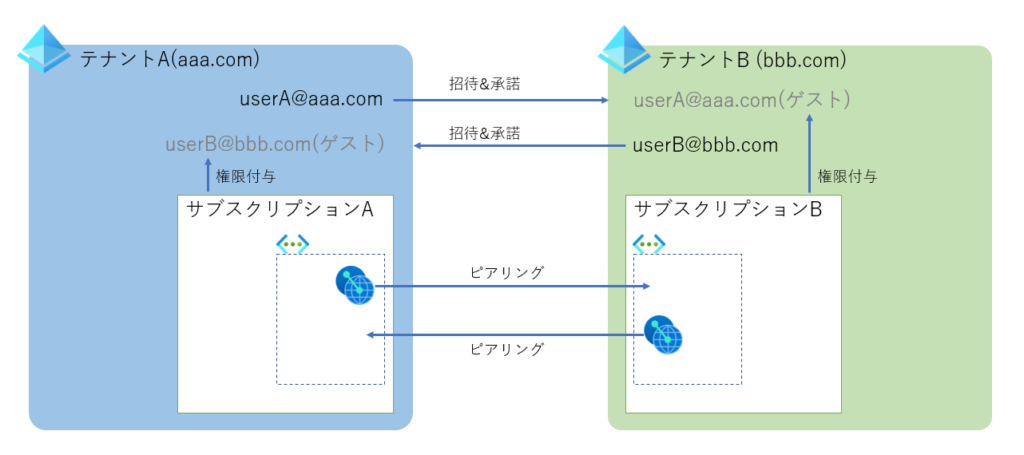

この記事は下記イメージ図を以って、テナント間ピアリングの説明をしていきます。

図で大まかに示したように、設定するために実施する内容は以下となります。

- ユーザーの招待と権限付与

- ピアリングの設定

では、詳細をご紹介していきます。

ユーザーの招待と権限付与

ユーザーの招待と権限付与では、以下の内容を実施する必要があります。

- Aテナントの作業用ユーザー(userA@aaa.com)を用意する(或いは作成する)

- userA@aaa.comにサブスクリプションAの仮想ネットワークに対して、権限を付与する

- 権限設定:仮想ネットワークリソースの「アクセス制御(IAM)」->「+追加」->「ロールの割り当ての追加」

- 権限:「Network Contributor」

- もっと権限を絞りたい場合、こちらをご参考ください。

- BテナントからuserA@aaa.comユーザーを招待する

- 招待設定:「Azure Active Directory」->「ユーザー」->「+新しいゲストユーザー」

- userA@aaa.comで招待を承認する

- 基本メールで承認可能ですが、メールを持ってない場合、

https://portal.azure.com/<tenant id>にアクセスし、承認することも可能

- 基本メールで承認可能ですが、メールを持ってない場合、

- サブスクリプションBの仮想ネットワークリソースに対して、userA@aaa.comユーザーに権限を付与する

- 権限:「Network Contributor」

- Bテナントの作業用ユーザー(userA@aaa.com)を用意する

- userB@bbb.comにサブスクリプションBの仮想ネットワークに対して、権限を付与する

- 権限:「Network Contributor」

- AテナントからuserB@bbb.comユーザーを招待する

- サブスクリプションAの仮想ネットワークリソースに対して、userB@bbb.comユーザーに権限を付与する

- 権限:「Network Contributor」

- userB@bbb.comで招待を承認する

※ 上記は仮想ネットワークリソースに対して権限を設定したが、リソースグループやサブスクリプション単位での設定も可能です。セキュリティ方針に沿って設定してください。

ピアリングの設定

ピアリングの設定はテナントに関わらず、接続する両方の仮想ネットワーク共に設定することで、接続が確立されます。

以下、テナントAでの作業内容を記載してくので、テナントBでも同じことをすれば、接続が確立されます。

1.userA@aaa.comでポータルにログインする

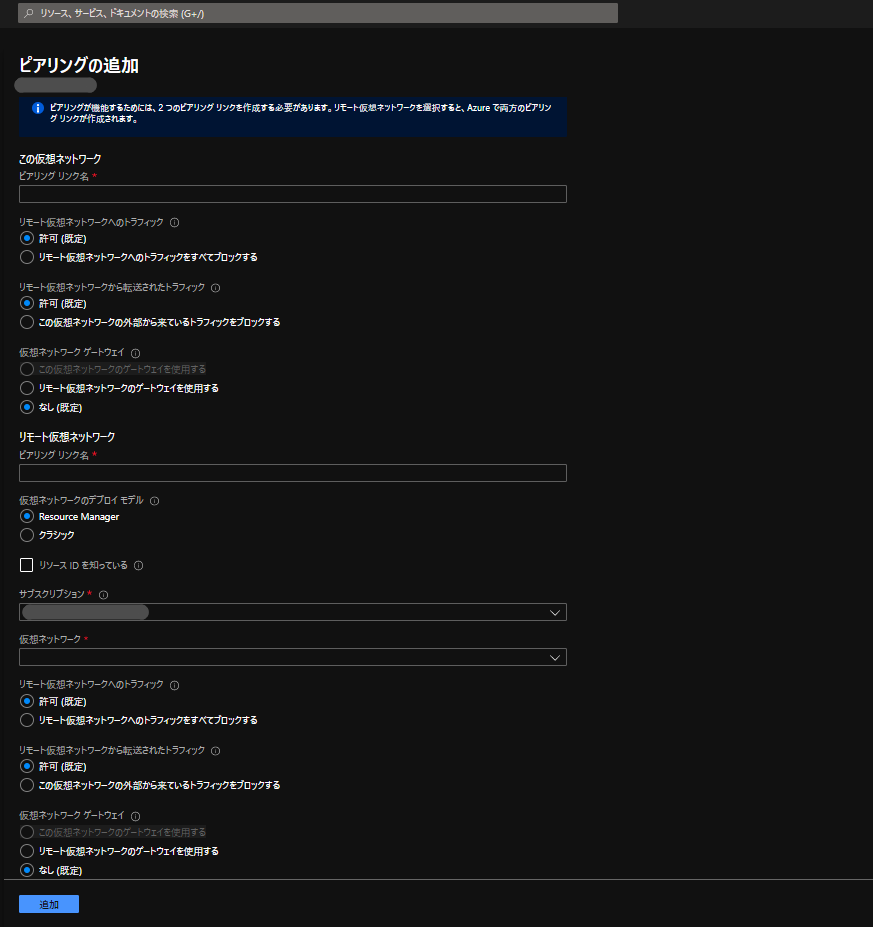

- 「仮想ネットワーク」-> ピアリング設定するネットワーク ->「ピアリング」->「+追加」順に移動する

- 以下の画面が表示される

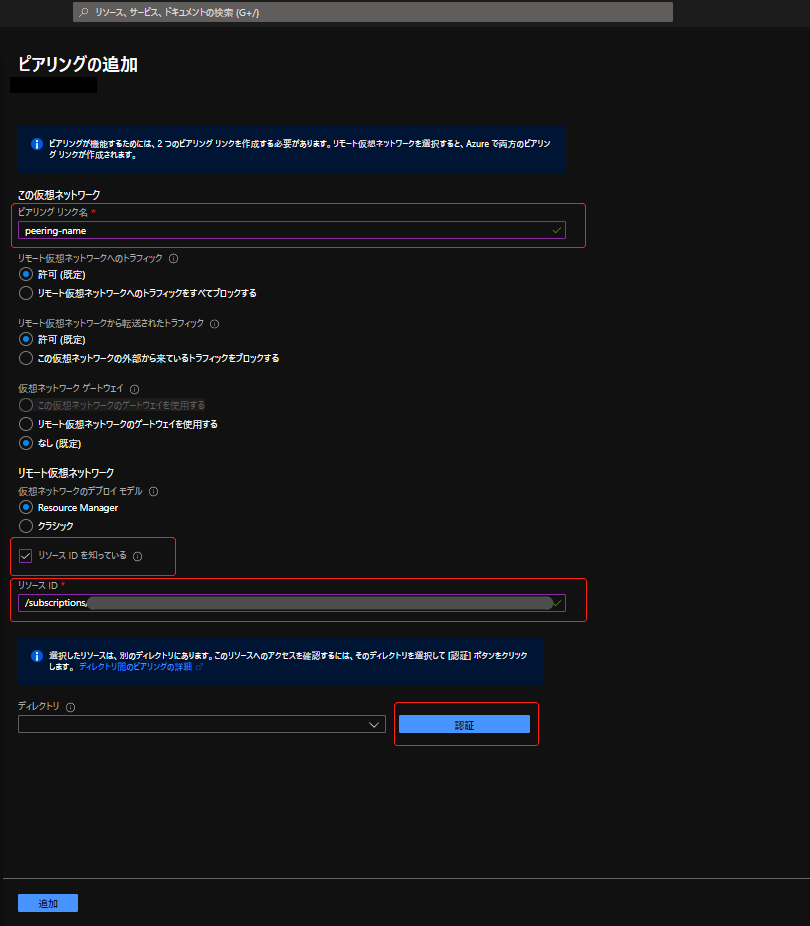

- 「□リソースID を知っている」にチェックを入れ、接続先の仮想ネットワークのリソースIDを正確に入力すると、以下の画面が表示される

- 「ディレクトリ」ドロップダウンで接続先の(AAD)ディレクトリを選択し、「認証」をクリックし、ユーザー名&パスワードを入力する

- 注意:必ず「認証」で認証を実施してください。

- 「追加」をクリックする

上記の内容をテナントBでも同じように実施すれば、接続が確立されます。

また、こちらの設定はコマンドでもできるらしいですが、ポータルでできたので、やっていませんでした。

興味のある方は、ご参考いただければと思います。

コマンドのやり方Azure-cli

コマンドのやり方Powershell

※ リソースIDは仮想ネットワークのプロパティで確認可能

※ ピアリングの他の設定項目は基本デフォルト値でいいですが、もしピアリング先のネットワークのVPNゲートウェイを使用したい場合、「仮想ネットワークゲートウェイ」も「リモート仮想ネットワークゲートウェイを使用する」にチェックしてください。

最後に

今回はテナント間のピアリングの接続方法についてご紹介しました。

組織間のピアリングになるので、小さい環境では滅多にないかもしれませんが、だからこそやり方が不明になりやすいですね。

ここまで読んでいただいて、お疲れ様でした。

コメント